【制御システム 連載目次】

- 1. セキュリティ脅威と歴史

- 2. サイバー攻撃事例、情報システムとの違い

- 3. リスク分析とセキュリティ脅威

- 4. セーフティシステムのセキュリティ対策

- 5. 組織内のセキュリティ問題対策

- 6. 国際規格・業界規格

- 7. セキュリティ認証

- 8. AIとセキュリティ

- 9. 脆弱性

- 10.脅威インテリジェンス

- 11.自動車の制御系セキュリティ

1. 制御システムへのサイバー攻撃事例

制御システムで発生したインシデントというと、イランの核燃料施設が狙われたStuxnetが有名ですが、これ以降も下記のようにさまざまな事象が発生しています。

(1) Stuxnet

2009年から2010年にかけて発生。複数の脆弱性を悪用しながらUSBメモリなどの外部メディア経由でWindows PCに感染し、原子力発電所の制御システムへ侵入して、その制御システム上にある装置に攻撃を加えるコンピュータウイルス。イラン核施設の遠心分離器の回転速度設定を書き換え、稼働停止に追い込まれた。

(2) ウクライナ停電

2015年12月、3~6時間にわたり大規模停電が発生。22万5千人に影響を及ぼした。侵入にはマルウェア BlackEnergy3 が使われたが、停電を引き起こした最終的な攻撃は、攻撃者による制御システムの不正操作でと言われている。

(3) TRITON

2017年 石油化学プラントの安全計装システム(SIS)のコントローラの制御プログラムをマルウエア TRITON が改竄し、プロセスが緊急停止。マルウエアによるEWS(エンジニアリングワークステーション)へのリモートアクセス があったと言われているが詳細不明

(4) WannaCry

2017年5月頃からランサムウェアWannaCryによる感染活動が世界中で発生。WannaCryは、Windows SMBv1のリモートからコード実行を許してしまう脆弱性を悪用して、他の脆弱なWindowsシステムに感染するネットワークワーム型のランサムウェア。日本国内でも日立製作所、JR東日本などの企業で感染例が報告されている。

近年のサイバー攻撃は、年々手が込んだ手法が使われるようになってきているのが特徴で、最終ターゲットの装置・機器に至るまでに、多く段階を踏んで行われます。例えば最初にウィルスを仕込んだメール添付資料を開かせ、そこからオフィス内のFax、コピー機等に感染し、そこで管理者権限IDとPWを窃取して徐々に本丸に迫ってゆくという感じです。サプライチェーンの末端に位置付けられる保守会社社員経由で攻撃が周到に行われたという例もあります。

2. 情報システムと制御システムの違い

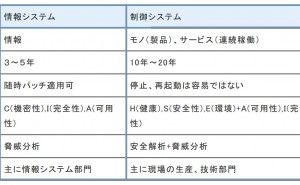

IT系の方々から見ると、OT(制御)系システムはどうもよくわからない という声をよく聞きます。コンピュータシステムという面では同じですが、それ以外の面で違いが多くあるというのが現実です。前に、歴史のところでも触れましたが、制御システムはそもそもの目的が、ITとは異なっています。

工場、プラントは生産活動の継続ということが最も重視されます。社会の重要インフラであれば、停止してしまうことそのものが社会活動に非常に大きな影響を与えてしまいますから、法令などでも連続運転が滞った場合などには、ペナルティを課している産業もあります...

故に、情報システムのようにパッチがリリースされたのですぐに適用するということは制御システムにおいては難しくなります。日本では現場機器を動かしている制御コントローラは多くの場合メーカの独自OSなどで作られているので、Windowsの世界のような状況でもないのですが、部位によって様々です。そこで、計画停止のタイミングで行われることになりますが、パソコンのように夜間パッチを自動適用できる というわけではありません。

また使用している材料や設備、生産されるモノ自体が人体、環境に危険を及ぼすようなこともあるので、システムが担っている目的・優先度は上表の通り、HSEが先になり、その次がAICとなるわけです。情報システムはCIAの順になりますが、ここは大きく異なります。

次回に続きます。