【制御システム 連載目次】

- 1. セキュリティ脅威と歴史

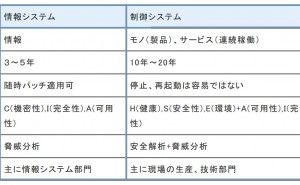

- 2. サイバー攻撃事例、情報システムとの違い

- 3. リスク分析とセキュリティ脅威

- 4. セーフティシステムのセキュリティ対策

- 5. 組織内のセキュリティ問題対策

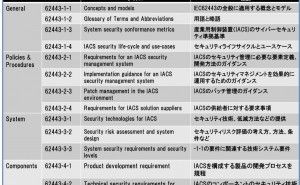

- 6. 国際規格・業界規格

- 7. セキュリティ認証

- 8. AIとセキュリティ

- 9. 脆弱性

- 10.脅威インテリジェンス

- 11.自動車の制御系セキュリティ

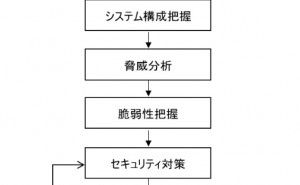

セキュリティで必ず登場するのが、脆弱性という言葉です。これは別の言葉でいうと「弱点」ということです。セキュリティからみた弱点とは具体的には何を意味しているでしょう。

サイバー攻撃をしかける立場からみた場合の侵入路・方法と考えるとわかりやすいでしょう。脆弱性にはいろいろなものがありますが、最も単純なのは次の2点が典型的なものです。

- 差し込み口が空いたままになって運用されているハブ、スイッチ

- ICカードなどでの認証がない部屋の出入口

こうした物理的なことが意外と放置されていますので注意が必要です。これ以外には、次の3点が考えられます。

- 旧式のWi-Fi、無線LAN

- ウィルス対策がずさんな現場管理用パソコン

- 不十分な個人USBの管理

Wi-Fiはちょっと前にも暗号キーが短かったり、固定のものだったりで多少時間をかければ暗号を解くことができるという話題がありました。旧式のものは注意が必要です。でも、工場の 生産現場には無数の無線装置があって、ちゃんと調査してみたら、使ってるのか使ってないのか不明なものも含め数百もあったという例も報告されてい...